Стянуто из ленты в Инстаграм

#жизньвкартинках – 2017-03-25 16:29:53

Стянуто из ленты в Инстаграм

#хоккейэтозызнь. #хкневский против #хкфорвард: сломались опять. #одинпять 😕#сынокмолоток, правда, вторую игру на 100% отстоял. #малозаточётко

#жизньвкартинках – 2017-03-25 09:42:57

Стянуто из ленты в Инстаграм

#лиричное #колпинское…#25марта, сегодня, маме могло бы исполнится всего-то 61…

#жизньвкартинках – 2017-03-24 21:56:57

Стянуто из ленты в Инстаграм

#авотещё #пропятницу и #лёгкийтроллинг от гипермаркета Лента. #крымнаш #новыйсвет

#жизньвкартинках – 2017-03-24 15:29:28

Стянуто из ленты в Инстаграм

#сынокмолоток поспал, #бигпаппа #отпапы смолотил и укатил на вечерний #хоккейэтозызнь. #классикпаппа, говорит, маловато. #нуженбиг!..

#жизньвкартинках – 2017-03-24 08:49:07

Стянуто из ленты в Инстаграм

Удаление ВСЕХ ожидающих комментариев в WordPress

Зашел в панель, а у меня там полторы тысячи комментов на модерацию – #спамернедремлет! 🙂

Хотел было плагины для массового удаления комментариев из WordPress поизучать, поставить, запустить, но решил обойтись простым MySQL запросом:

DELETE FROM wp_comments WHERE comment_approved =0

Дешево и сердито! 🙂

При апруве комментариев их атрибут “comment_approved” меняется на “1”, поэтому они остались невредимыми.

А вот новые удалились ВСЕ ПОЛНОСТЬЮ! Следи за этим: если в комментариях может быть что-то ценное, то такой радикальный способ не подойдёт.

Как через ISPManager прикрутить к доменам SSL сертификат от StartSSL

Валидация пройдена, единый EV-сертификат для целой пачки доменов выпущен StartSSL.

Как его прилепить к сайту-то?

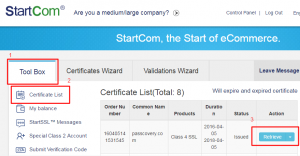

- Сохраняем нужный сертификат на диск из списка доступных сертификатов:

В результате на диске образовался ZIP-файл с пачкой crt-файлов с набором буковок под всякие сервера (Apache, Nginx, IIS, Other). Я работал с архивом для Apache – взял оттуда файлик ИМЯДОМЕНА.crt. У меня это получился passcovery.com.crtИ тут я, в лучших традициях склеротика, подзавис – а где у меня приватный ключ для этого сертификата-то?..

В результате на диске образовался ZIP-файл с пачкой crt-файлов с набором буковок под всякие сервера (Apache, Nginx, IIS, Other). Я работал с архивом для Apache – взял оттуда файлик ИМЯДОМЕНА.crt. У меня это получился passcovery.com.crtИ тут я, в лучших традициях склеротика, подзавис – а где у меня приватный ключ для этого сертификата-то?..

Решение нашлось в смутных воспоминаниях прошлых лет и составленных на их основе запросах к гуглю… 🙂

Может быть оно не оптимально и вообще через *опу, но вот как есть. :))

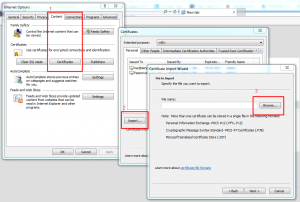

- Импортируем сертификат ИМЯДОМЕНА.crt в хранилище сертификатов Internet Explorer:

- И тут же экспортируем этот сертификат в формате .pfx и дополнительно указываем, что хотим экспорт с приватным ключом:

Автослесарное, или как я провёл на даче

Не работал у моего Пацифика кондей. Ездил я по разным сервисам. Диагнозы различались кардинально. Правильный поставили на Салова, 44 – помер датчик обморожения. Правда, лечение предложили не совсем верное и не самое простое – давайте разберём полмашины и махнём его.

Жаба шепнула – читай мануалы, Дениса. И я устремился…

Делов оказалось минут на 30.

Итак, рассказ в картинках, как “поменять” датчик обморожения на Chrysler Pacifica. 😉

https://www.instagram.com/p/BD54SNVqxUR/

Отдельное спасибо тестю, кто сделал мне такой полезный подарок на день рождения – презентовал два замечательных термистора на 10кОм! ![]() 😀

😀

Взлом пароля Excel 2016. Вы держитесь здесь, всего доброго, хорошего настроения и здоровья

Ущербный Reddit’а удалил мой комментарий какому-то ученику. Полагаю из-за ссылок на наш мегакрутой софт для взлома паролей. Ну и дурак!.. 😉

Там пользователь problemboy99 спрашивает, как ему взломать пароль к Excel 2016. Если он это сделает, то получит полный зачёт. Типа лёгкие деньги!

Ему начинают лить в уши всякий бред – напиши VBA макрос, открой файл в OpenOffice и подобную чушь…

Народ, ау! Файл закрыт паролем! Это просто злая шутка учителя. Зачёт через пару тысяч лет. Смешно.

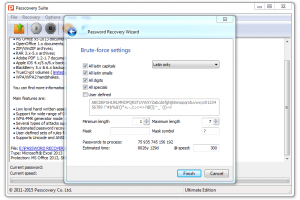

Дело в том, что взломать пароль Excel 2016 не представляя его структуру невозможно(*). Трюков, типа гарантированной расшифровки Excel 97-2003, для Excel 2007-2016 не существует. Только полный перебор вариантов. А раз мы ничего не знаем про структуру паролей, то придётся перебирать все-все варианты (два набора букв, цифры, спецсимволы). И вот уже пароли длиной всего 7 символов будут перебираться несколько тысяч лет:

Медленно? А быстрее не будет! Поверьте-проверьте: наш софт вылизан до идеала в плане оптимизации скорости работы. Скорость можно повысить масштабированием: добавлением в систему быстрых GPU, но это уже другие деньги. Не маленькие и не лёгкие. 🙂

Рейтинг GPU, если кому-то интересно.

И как тогда взламывать пароли Excel 2016?..

Только с предварительной подготовкой и хотя бы примерным представлением/предположением о том, чего искать. Лучше бы хоть что-то знать о структуре пароля, но на худой конец придётся делать какие-то предположения для выстраивания атаки на пароль.

Поскольку прямой перебор вариантов не эффективен, остаются на выбор два варианта:

- атака по словарю с мутациями. Если предположить, что пароль – это слово, набор слов, слова с изменениями (password -> p@$$w0rd), то наш софт умеет организовать атаку с мутациями по указанным словарям. Видео-пример для любопытных.

- атака по [расширенной] маске. Если хоть что-то известно о структуре пароля, то нужно пробовать сочинить сложную маску. В нашем софте можно задавать всякую непростую экзотику: первый символ в пароле – только заглавная буква, второй – строго цифра, дальше набор букв, а в конце – цифра и спецсимвол (P4hdJfy9!). Пример из жизни.

В общем простого зачёта парню не видать, но из моего ответа он об этом не узнает. Ущербный Reddit потёр мой комментарий. 🙂

PS: конечно же всегда есть ненулевая вероятность, что пароль устанавливал наивный идиот и он придумал отличный пароль – 12345 🙂