Это про жопу по смене хостинга(ов), а не места жительства, если чего. 😉

Было уже пять лет назад. И вот опять…

За полтора месяца третий раз сервер по Европе носил.

Что характерно, в третий раз всё прошло намного проще и техничнее. Но пару ремарок для себя будущего оставлю. Мало ли чего… 😉

1-ый раз

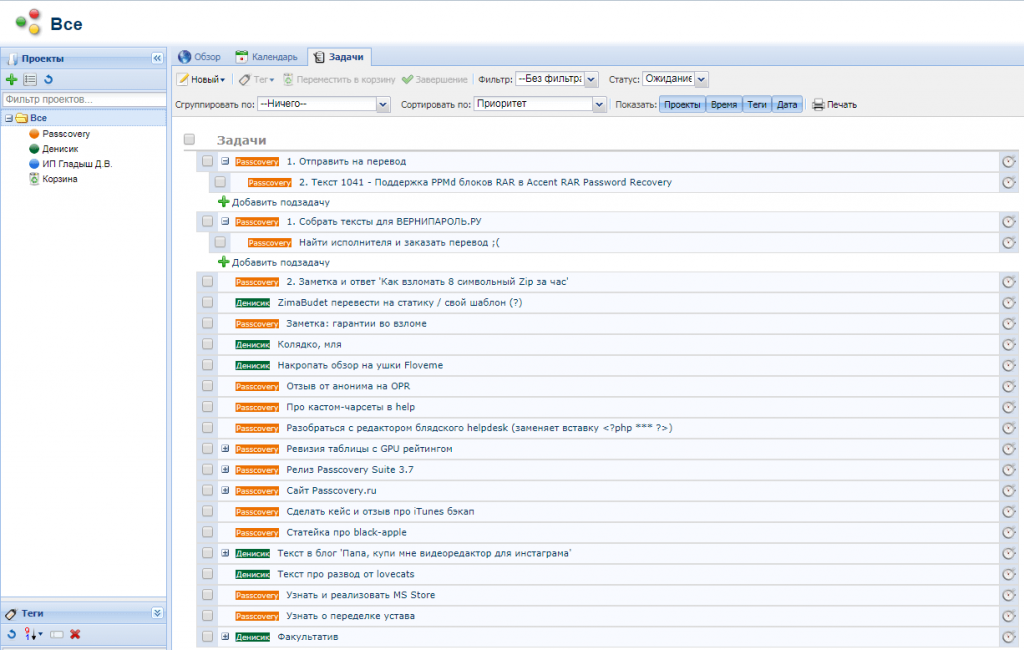

В первый раз засвирбело ради ZimaBudet.ru и её wordpress –приспичило включить PHP7. Поддержка хостёра тогдашнего (sinaro) сказала: проще новый сервер поднять и переехать.

Я скрипел, я пыхтел и матерился, но переехал с одного VPS на другой у одного и того же хостёра. Был недоволен собой из-за этой вот заварки, но как оказалось напрасно: тяжело в учении – легко в бою! 😉

2-ой раз

Сажусь однажды с утра за комп, а там хуяк – хвалёный мною sinaro.host не резолвится и не пингуется сам и не резолвит мои сайты.

Бэкапы свежие, ясен-красен, остались на непингуемом сервере. Жопа, как она есть – мрак, теснота и пахнет неприятно.

Судорожно нашёл какого-то хостёра – CORETEK ★ ★ ★ RU, вспомнил, что делал неделю назад. Сутки с лишним стресса – переехал. Сайты в итоге около 10 часов были “вне зоны действия сети”. Остальное время что-то всё время подкручивал: что сам вспоминал, на что юзера указывали.

Синаро на мои вопросы “шозанах” так и не отреагировал. Включился почти через сутки. Разослал всем “Извините, можете две недели работать без оплаты”.

Идите тоже в жопу!

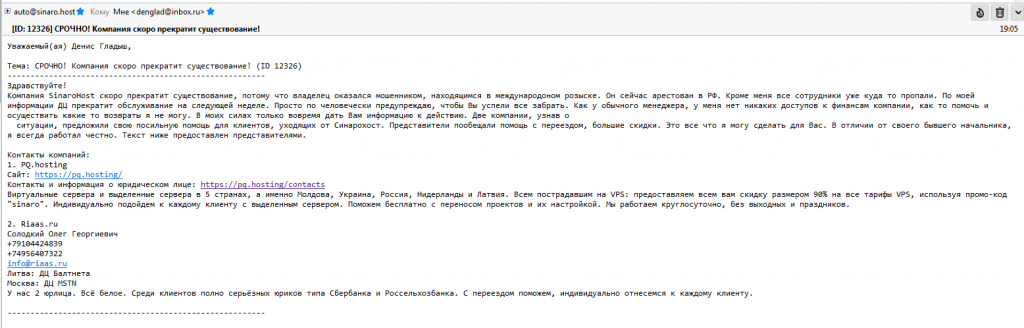

И через пару дней они пошли! Приходит письмо от админа:

Следом приходит второе: извините, админ мудак и уволен, мы продолжаем

светитьлететь. Через пару дней звезда (или это была планета?..) синаро потухла. Аминь.

Мы же продолжаем наше парение полёт…

3-ий раз

С коретеком не срослось и через месяц я укатил к FoxCloud ★★★★★.

Пока всё супер! Дали IP из разных подсетей, подарили панель ISPManager Lite, предложили хорошую цену. Саппорт решает оперативно.

А, ну может быть интерфейс перегруженный и баннеры навязчивы. Неприятный звоночек – ага, противопоказание – нет.

Как будет по факту – жизнь покажет. Веду наблюдение. 😉

С коретеком первый звоночек прозвенел почти сразу, когда я попросил прописать PTR записи к своим IP для rDNS. Просьба выпала на выходные и поскольку “там сейчас никого нет” записи появились только почти через двое суток.

Ооокей, пацаны. Допустим.

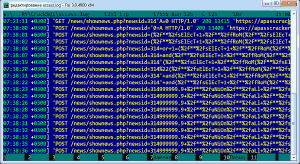

Потом потекли воскресные дни, когда просыпаешься и стабильно находишь всплеск нагрузки CPU на серваке, а в ящике россыпь уведомлений “Сервер был в дауне 3… 8… 12… минут”. В первую неделю саппорт морозился – это чего-то у вас. Потом – да, что-то с бэкапами, поправим. Потом – это всё панель, не мы. Потом – !наверное! что-то с железом, но это не точно, давайте вы переедете и посмотрим.

А давайте! Я переехал. Но, извините, пацаны, не к вам. 😉

Лирики хватит. Дальше…

Практика переезда

Итак, несколько полезных штук, к которым пришёл вот в эти итерации (не самый продвинутый парень, ага 😉 )

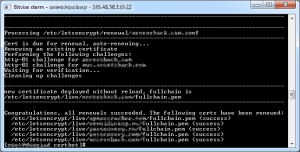

- Открыл для себя DNS хостинг. Приземлился на HE Free DNS. Пробовал наш NetBreeze (клёво, что три сервера в разных частях света), но побоялся забыть через год продление сделать. 😉 Cloudflare – шикарный (клауды по миру, анти-DDoS), но для коммерческих продуктов – платно.

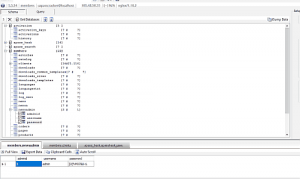

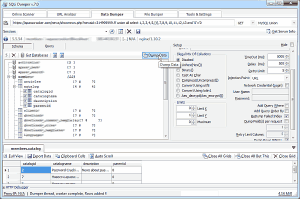

- Нахер rsync! 😉 С сервака на сервак клёво переезжать с помощью ISPManager. Заезжает всё и сразу: www, почта, БД. Важный нюанс – сделать владельцем для www-папки нужного www-пользователя. Иначе посыпят ошибки переноса и шалость не удастся.

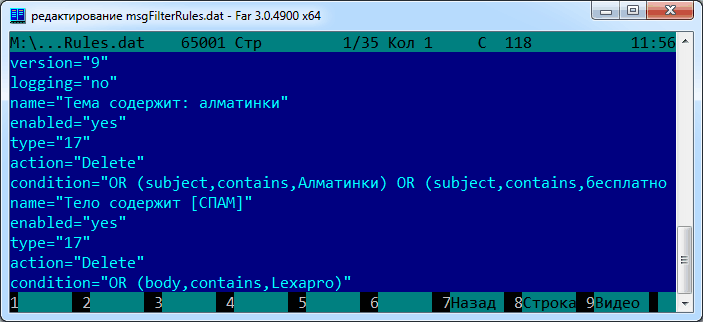

- Проверка email на антиспам традиционно здесь (free – 3 раза в день). Настройка rDNS – через хостёра, а вот HELO smtp сервера, если это Exim делается охренеть огненно для каждого IP вот так, а ещё лучше с ifaces:

/etc/exim/exim.conf :

remote_smtp:

driver = smtp

helo_data = ${lookup dnsdb{ptr=$sending_ip_address}{$value}{$primary_hostname}} - Если, блин, вдруг не работает Gyazo для безусловного https-сервера или активация софта, то не тупи, а добавь условие для перехода http->https 😉

if ( $request_uri !~ "^/gyazo")

{

return 301 https://$host:443$request_uri;

}

Сейчас, на

Сейчас, на